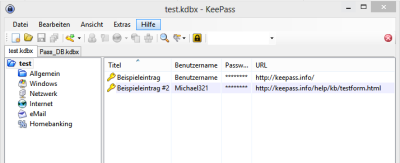

Nach dem Einrichten der Datenbank kann sie nun mit den Zugangsdaten und Passwörtern gefüllt werden. Auf der linken Seite der KeePass-Oberfläche befindet sich eine Ordnerstruktur, die das Gruppieren von Einträgen erleichtert. Es gibt bereits vordefinierte Ordner für E-Mails, fürs Internet, für Netzwerkanmeldungen etc. Ordner und Unterordner können individuell hinzugefügt und auch wieder gelöscht werden.

Archiv der Kategorie: Hilfreiche Werkzeuge

KeePass Teil 1

In meinem letzten Artikel „Sichere Passwörter verwalten“ habe ich erzählt, wie schwer es mir fällt, meine Passwörter zu verwalten und sie im Kopf zu behalten. Das BSI (Bundesamt für Sicherheit in der Informationstechnik) empfiehlt ein Passwort-Verwaltungsprogramm wie KeePass. Ich habe KeePass heruntergeladen und ausprobiert.

Die Webseite von KeePass ist englischsprachig. Bei Aufruf der Seite leuchten einem auf der rechten Seite gleich zwei grüne Herunterladen-Buttons an. Aber Achtung, bei diesen Buttons handelt es sich um eine Werbeanzeige. Wenn man dort drauf klickt, dann lädt man sich in diesem Fall ein Konvertierungsprogramm, aber nicht das gewünschte Passwort-Verwaltungsprogramm herunter. Dies ist für einen Laien im ersten Moment nicht ersichtlich, aber den Machern der Webseite sei verziehen: Da KeePass kostenlos ist, wird versucht, auf diese Weise Einnahmen zu erzielen. Weiterlesen

Sichere Passwörter verwalten

Cyberkriminelle investieren viel Zeit und Technik, um in die passwortgeschützten Bereiche unseres virtuellen Lebens einzudringen. Sie versuchen, sich Zugang zu verschaffen zu unseren E-Mail-, Paypal-, Amazon- und eBay-Konten. Facebook- und Twitter-Profile sind ebenso betroffen wie die Gamer-Konten von Online-Spielern. Die Kriminellen interessieren sich für alles, was passwortgeschützt ist, da sie daraus Kapital schlagen können.

Die meisten von uns haben zwei oder drei verschiedene Passwörter im Kopf, die wir für vielen verschiedenen Programme und Zugänge nutzen. Wenn also einem Hacker eines dieser Passwörter in die Hände fällt, kann er, mit etwas Glück, zehn weitere Zugänge des Passwort-Inhabers öffnen.

Uns ist gar nicht bewusst, wie leichtfertig wir mit unseren „Haustürschlüsseln“ umgehen. Die Kriminellen benutzen bei ihrer Suche nach dem richtigen Schlüssel vollautomatische Programme, die Tag und Nacht nichts anderes tun, als an den Zugängen alle möglichen Zeichenkombinationen auszuprobieren oder ganze Wörterbücher einschließlich gängiger Kombinationen aus Wörtern und angefügten Zahlen zu testen. Weiterlesen

Die IP-Nummer des Absenders einer E-Mail finden und analysieren

Jedes Gerät, das sich mit dem Internet verbindet, braucht eine Datennetzadresse, eine sogenannte IP-Adresse, damit es eindeutig identifiziert werden kann. Es ist quasi Ihr digitaler Fingerabdruck im Internet. Dabei ist es egal, ob es sich um einen PC, Smartphone, Tablet-PC oder das heimische Garagentor handelt, welches man bereits unterwegs über das Handy öffnen kann. Das Kürzel IP steht für Internet Protocol und ist ein weit verbreiteter Netzwerkstandard, mit dem in einer vorgeschriebenen Form, Informationen ausgetauscht werden können. Es gibt statische und dynamische IP-Adressen. Eine dynamische IP bekommen fast alle privaten Internetzugänge von ihren Internet-Providern zugeteilt, welche sich in der Regel nach 24 Stunden ändert. Jeder Provider hat einen eigenen IP-Nummernblock, der bei einer zentralen Registrierstelle eingetragen ist (in Deutschland ist die DENIC diese zentrale Registrierstelle). Statische IP-Adressen dagegen werden beispielsweise von Firmen genutzt, die mit eigenen Servern direkt mit dem Internet verbunden sind. So eine IP wird auf jenen Servern fest (statisch) eingetragen. Weiterlesen

Google-Bildersuche

Betrüger haben kein Problem damit, Fotos von Model- oder Prominenten-Webseiten oder ganze Bilderserien von Pornostars für ihr falsches Spiel zu benutzen. Inzwischen gehen sie aber immer häufiger dazu über, Bilder aus sozialen Netzwerken oder aus ungesicherten Online-Fotoalben zu stehlen.

Haben Sie Bilder von einer Online-Bekanntschaft erhalten? Weiterlesen